Pour de nombreuses petites entreprises et équipes informatiques, la cybersécurité commence par la sécurisation de la façon dont les utilisateurs se connectent aux systèmes internes. L’une des façons les plus simples d’améliorer la sécurité des accès à distance est d’utiliser un VPN (réseau privé virtuel).

Bien que de nombreux administrateurs informatiques connaissent ce processus et que de nombreux pare-feu ou routeurs soient dotés de capacités de serveur VPN intégrées (comme un pare-feu Cisco avec son client VPN Cisco), vous pouvez également configurer un serveur VPN de base sur Windows Server 2016 ou 2022. Cela vous permet de vous connecter à un système isolé, à condition d’avoir le contrôle du pare-feu. Par exemple, vous pouvez l’utiliser pour créer une connexion sécurisée du bureau à votre PC personnel, en évitant une session RDP (Remote Desktop Protocol) sur Internet ouvert.

Pourquoi utiliser un VPN au lieu d’ouvrir des ports RDP?

Bien que les implémentations modernes de bureau à distance soient chiffrées, laisser le port RDP ouvert à Internet n’est pas idéal pour minimiser votre empreinte de sécurité. L’utilisation d’un VPN est une meilleure pratique.

Un VPN ajoute une couche de protection des courriels et du réseau, permettant aux seuls utilisateurs de confiance d’accéder à votre environnement en toute sécurité. Cela réduit également votre exposition à l’usurpation de courriel, à l’usurpation de domaine et à d’autres risques de cybersécurité liés aux services exposés.

Vous pouvez également limiter l’exposition en configurant des règles de pare-feu pour autoriser l’accès RDP uniquement à partir d’adresses IP fiables, mais un VPN reste la solution la plus sûre et la plus flexible, en particulier pour les équipes en croissance ou les besoins d’accès à distance.

Qui devrait l’utiliser?

Ceux qui pourraient bénéficier le plus de cette configuration sont les utilisateurs qui louent des machines virtuelles auprès de fournisseurs VPS tiers et qui veulent éviter d’exposer ces machines sur des ports RDP standard.

Cette configuration VPN est également fortement recommandée pour :

- Fournisseurs de services gérés gérant des serveurs Windows dans des environnements infonuagiques ou virtuels

- Les entreprises qui veulent réduire les risques en n’exposant pas les ports RDP à l’Internet public

- Utilisateurs qui ont besoin d’un accès à distance sécurisé à partir de leur domicile ou de bureaux satellites

- Organisations axées sur l’amélioration de la cybersécurité, de la sécurité des courriels et de la protection contre l’hameçonnage ou l’usurpation d’identité

L’utilisation d’un VPN aide à réduire votre surface d’attaque et favorise une approche plus forte et plus multidimensionnelle de la cybersécurité.

Côté serveur : Configuration du connecteur VPN

Avant de configurer le VPN, assurez-vous que tout pare-feu physique (comme un routeur ou un pare-feu matériel) autorise le transfert PPTP :

- Le port 1723 doit être ouvert

- Le protocole GRE 47 doit être autorisé (remarque : il s’agit d’un protocole, pas d’un port)

Ceux-ci doivent être ouverts et acheminés vers la machine à laquelle vous souhaitez vous connecter.

En supposant que le pare-feu est correctement configuré, voici comment configurer le VPN sur votre serveur Windows (cet exemple utilise un Windows Server 2008) :

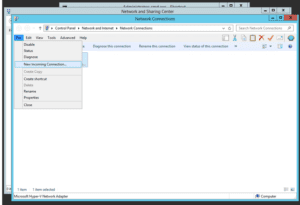

- Allez au Panneau > de configuration Réseau > Réseau et Centre de partage

- Cliquez sur « Modifier les paramètres de l’adaptateur »

Une fois que vous êtes dans la page « Modifier les paramètres de l’adaptateur », appuyez sur Alt-F pour faire apparaître le menu « FICHIER », car dans certains cas, ce menu peut être masqué par défaut.

Vous devriez voir une fenêtre contextuelle. Cliquez sur « Nouvelle connexion entrante ».

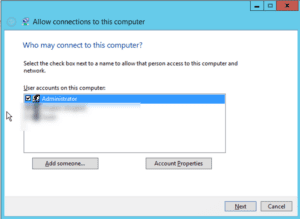

Une nouvelle fenêtre s’affichera nommée « Autoriser les connexions à cet ordinateur ». Sur Windows Server moderne, aucun utilisateur ne sera sélectionné par défaut. Sur les anciennes versions de Windows Server, l’utilisateur administrateur sera sélectionné.

Dans notre cas, nous voulons simplement faire un VPN pour l’accès RDP, alors nous sélectionnons « administrateur ».

Cliquez sur Suivant pour continuer.

Une autre fenêtre contextuelle apparaît. Le système demande : « Comment les gens vont-ils se connecter? »

Par Internet, bien sûr! Cliquez sur Suivant.

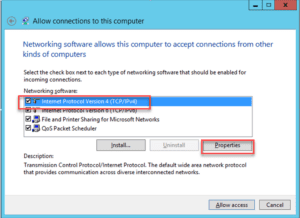

Dans le volet suivant, il vous sera demandé d’autoriser l’accès. Dans ce volet, sélectionnez IPv4 ou IPv6 (selon l’utilisation que vous utilisez) et cliquez sur « Propriétés ».

Avant de cliquer sur « Autoriser l’accès », vous pouvez configurer la façon dont les adresses IP sont attribuées aux clients VPN. Lorsqu’une personne se connecte à cet ordinateur, elle reçoit une adresse IP dynamique du pool que vous allouez. Il s’agit d’un réseau privé reliant uniquement le serveur VPN et toute autre machine qui y est connectée.

Vous pouvez simplement laisser les valeurs par défaut et cliquer sur « Autoriser l’accès » immédiatement. La machine saisira une adresse IP disponible sur le réseau local pour l’affecter au poste de travail qui se connectera à votre serveur.

(Facultatif) Configurer la plage d’adresses IP pour les clients VPN

Si vous cliquez sur « Propriétés », une fenêtre s’ouvre où vous pouvez définir une plage d’adresses IP personnalisée.

C’est là que vous spécifiez la plage d’adresses IP que vous souhaitez allouer aux systèmes qui se connectent à cette machine. C’est une bonne idée que cela n’entre pas en conflit avec les plages IP utilisées à l’interne. Dans ce cas, nous avons entré 192.168.10.10 à 192.168.10.15. Le serveur VPN lui-même (la machine cible) se liera automatiquement à la première adresse IP (192.168.10.10), donc votre première machine qui s’y connecte devrait obtenir 192.168.10.11.

Une fois que vous aurez cliqué sur « OK », vous verrez à nouveau le volet « Autoriser l’accès ».

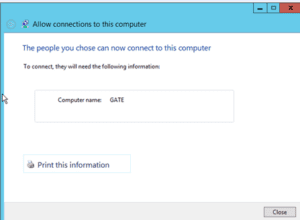

Il suffit de cliquer sur « Autoriser l’accès ». Vous verrez maintenant une confirmation comme celle-ci; dans ce cas, vous avez terminé. En principe, la machine devrait ouvrir automatiquement les ports nécessaires. Dans ce cas, nous voulons que le port PPTP (1723) soit ouvert.

Cliquez sur Fermer pour terminer la configuration.

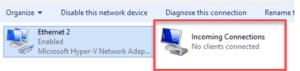

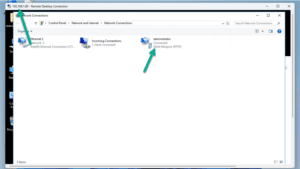

Vous devriez maintenant voir un nouvel adaptateur intitulé « Connexions entrantes ». Cela signifie que le système est prêt à accepter les connexions VPN.

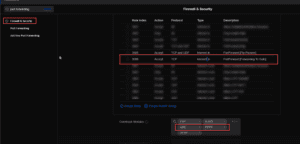

Si vous allez au pare-feu Windows, le système d’exploitation devrait avoir déjà ouvert automatiquement pour vous le port PPTP-in (TCP : 1723) et le GRE-in (GRE :47).

![]()

Ceux-ci permettent des connexions VPN via votre pare-feu. Si vous ne les voyez pas activées, vous pouvez les autoriser manuellement via la section Règles entrantes du pare-feu > Windows Defender .

À ce stade, vous en avez fini avec la machine de réception.

Vous devrez peut-être le redémarrer ou redémarrer le service Bureau à distance si vous voulez qu’il se lie à celui-ci.

Que se passe-t-il si mon serveur est derrière un pare-feu physique?

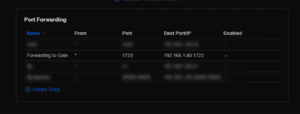

Si votre serveur VPN est derrière un pare-feu ou un routeur physique, comme dans ce cas, un routeur Unifi SOHO, vous devrez transférer manuellement les ports VPN requis vers le serveur Windows.

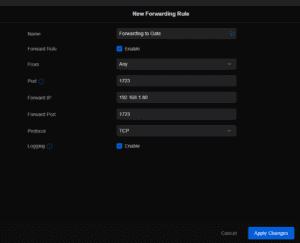

Vous devrez créer une règle de transfert de port vers le serveur en question sur le port 1723 TCP entrant. De plus, autoriser à la fois PPTP et GRE à l’arrivée.

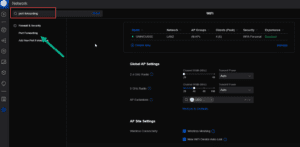

Dans l’interface du contrôleur Unifi :

Accédez à la configuration (l’icône d’engrenage en bas à gauche) et recherchez « Port Forwarding ». Cliquez ensuite sur l’option.

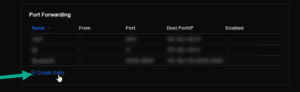

Créer une nouvelle entrée de réexpédition …

Ajoutez les informations sur le serveur, y compris le port et l’adresse IP du serveur de votre réseau local

Cliquez sur « Appliquer les modifications »

Vous verrez la nouvelle règle répertoriée dans votre tableau de réexpédition de port.

Vérifiez les paramètres du pare-feu

Dans les paramètres de votre pare-feu, vérifiez que PPTP et GRE sont autorisés à l’échelle mondiale. Si les deux sont autorisés, vous devriez être prêt à partir.

Sur l’ordinateur client

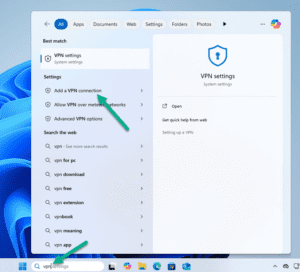

Configurons maintenant la connexion à partir d’un client Windows 10 ou Windows 11 (dans l’exemple ci-dessous, il s’agit de Windows 11).

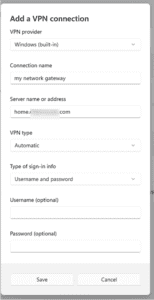

Dans la barre de recherche Windows, tapez VPN et sélectionnez « Ajouter une connexion VPN ».

Cliquez sur [Ajouter un VPN]

Dans le panneau Ajouter une connexion VPN, remplissez les informations requises.

Dans ce cas, nous nous connectons au nom de domaine public de notre réseau sur Internet.

Lorsque votre pare-feu est correctement configuré, il devrait acheminer le trafic VPN vers le serveur principal que vous avez configuré.

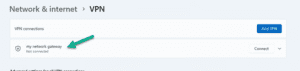

Cliquez sur Enregistrer. La connexion VPN apparaîtra maintenant dans votre liste de réseaux disponibles.

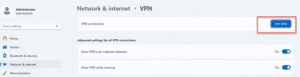

Se connecter au RPV

À partir de l’écran principal de la machine cliente, cliquez sur l’icône réseau (en bas à droite), puis cliquez sur « VPN » dans la fenêtre contextuelle. Ensuite, cliquez sur « Connecter ».

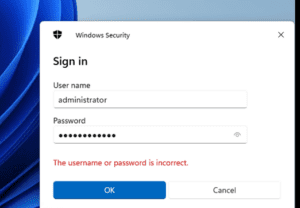

Le système vous demandera les justificatifs d’identité :

Entrez le nom d’utilisateur et le mot de passe de l’utilisateur Windows Server que vous avez activé précédemment (p. ex., administrateur).

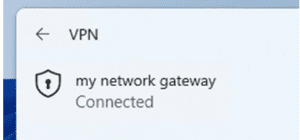

Et nous sommes connectés!

À partir de ce moment, nous devrions être en mesure de RDP sur le serveur lui-même en utilisant l’IP privée (dans ce cas, 192.168.1.80) et de partir de là.

Dans l’exemple, nous avons utilisé le bureau à distance pour nous connecter au serveur en utilisant l’adresse LAN locale (même si je suis connecté de l’extérieur du réseau).

Vous pouvez voir dans la capture d’écran du côté du serveur que l’administrateur est connecté via le miniport Wan (PPTP) donc nous sommes tunnelisés via VPN sur PPTP.

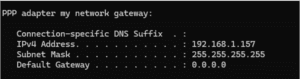

En fait, sur mon poste de travail à partir duquel je connecte VPN, on m’a attribué une adresse IP dans le même réseau local :

Pourquoi passer par tous ces cerceaux?

L’exposition du port RDP (Remote Desktop Protocol) (généralement 3389) à l’Internet public n’est pas sécuritaire pour les raisons suivantes :

- Vulnérabilité aux attaques par force brute : RDP est une cible courante pour les attaques automatisées qui tentent de deviner les noms d’utilisateur et les mots de passe, surtout si des identifiants faibles sont utilisés.

- Vulnérabilités exploitables : RDP présente de multiples failles de sécurité (p. ex., BlueKeep, CVE-2019-0708) qui permettent l’exécution de code à distance non authentifié si des systèmes non corrigés sont exposés.

- Manque de chiffrement par défaut : Les anciennes versions de RDP peuvent ne pas appliquer un chiffrement fort, exposant les données sensibles à l’interception.

- Vol d’identifiants : Les attaquants peuvent utiliser l’hameçonnage ou les logiciels malveillants pour voler des identifiants et obtenir un accès direct aux serveurs RDP exposés.

- Risques liés aux réseaux de zombies et aux rançongiciels : Les serveurs RDP compromis sont souvent utilisés pour propager des logiciels malveillants, miner des cryptomonnaies ou déployer des rançongiciels.

L’utilisation d’un RPV pour RDP est plus sûre parce qu’elle :

- Cache le port RDP de l’Internet public, réduisant ainsi l’exposition aux cyberattaques.

- Crypte les données avec des protocoles solides, protégeant ainsi les informations sensibles.

- Limite l’accès aux utilisateurs autorisés, minimisant ainsi la surface d’attaque.

Relier la sécurité des RPV à des pratiques de cybersécurité plus larges

La mise en place d’un RPV est une étape importante pour réduire l’exposition aux menaces d’accès à distance. Mais pour une posture de sécurité bien équilibrée, il est également important de s’attaquer aux risques que les VPN ne couvrent pas, en particulier ceux liés à la sécurité des courriels.

Les attaques comme l’hameçonnage, l’usurpation de courriels et la diffusion de logiciels malveillants contournent souvent les protections au niveau du réseau. C’est là que des solutions telles que l’application du DMARC, l’authentification des courriels et le filtrage des courriels entrants deviennent essentielles.

Vircom aide les MSP et les équipes informatiques à ajouter ces couches de protection avec des outils tels que OnDMARC pour l’authentification du domaine et Proofpoint Essentials pour la protection contre l’hameçonnage et les logiciels malveillants. Ces solutions aident à réduire les risques en identifiant et en bloquant les menaces avant qu’elles n’atteignent les utilisateurs.

En combinant un accès sécurisé à une protection solide des courriels, les organisations peuvent renforcer leur stratégie globale de cybersécurité sans ajouter de complexité.